INTRODUCCION

Bueno, en este tema veremos cómo

configurar Secure Shell “SSH” en Packet Tracer 5.2; Tal vez existan otros

tutoriales para hacerlo, así que trataremos de explicarlo de una manera fácil

de entender.

Primero expliquemos brevemente lo que es

“SSH”. SSH es un protocolo de encriptación para las sesiones remotas que se

realizan en los dispositivos de red. Si bien Telnet nos sirve para establecer

una sesión remota hacia otro dispositivo de red (Sea Router o Switch),

establece una sesión pero el texto o código podría decirse, no lo manda

encriptado y al encontrarse un sniffer en nuestra red, puede ver claramente la

sesión que se establece en ese momento. Por el contrario SSH hace lo

mismo que Telnet, establecer una sesión remota hacia otro dispositivo de red,

con la diferencia que SSH lo hace encriptando la sesión que se realiza en el

canal; puede llamarse un canal seguro.

1. Configurando SSH en router

TOPOLOGIA

Teniendo

la topología que vamos a utilizar (dos routers y una PC), pasamos a configurar

el primer router para nuestra práctica con SSH. (Teniendo en mente que

las direcciones IP en cada una de las interfases del router a

utilizar, se encuentran configuradas, así como la configuración de los

enlaces DCE y DTE de los routers, también la configuración

del puerto de consola, los banners y el

password de enable secret).

1. Configurar hostname al router

Router>

enable

Router# configure terminal

Router(config)# hostname VICTORIA

Router# configure terminal

Router(config)# hostname VICTORIA

2. Configurar dominio y generar llaves

rsa

VICTORIA(config)#

ip domain-name universidad.edu.mx

VICTORIA(config)# crypto key generate rsa

How many bits in the modulus [512]: 1024

VICTORIA(config)# crypto key generate rsa

How many bits in the modulus [512]: 1024

el

comando crypto key generate rsa es para dar el tamaño de

cifrado de las llaves, en este caso de 1024 bits de longitud.

3. Especificar que protocolos dejar

pasar por la línea VTY

VICTORIA(config)#

line vty 0 4

VICTORIA(config-line)# transport input ssh

VICTORIA(config-line)# login local

VICTORIA(config-line)# transport input ssh

VICTORIA(config-line)# login local

El

comando transport input ssh nos indica que protocolos dejar

pasar por la línea virtual vty, la cual nos sirve para las sesiones remotas; en

este caso le decimos al router que solamente deje pasar el protocolo SSH.

El comando login local le

especifica al router que utilizara su base de datos local para el acceso a

usuarios remotos.

4. Usuario, nivel de usuario y

contraseña

VICTORIA(config)# username angel privilege 15

password cisco

El username es

el nombre de usuario de la sesión; que en este caso es angel, privilege

15nos indica que privilegios tiene el usuario angel o a

que comandos tiene permitido acceder, elpassword es la contraseña

que utilizaremos para el usuario angel y para acceder mediante

SSH.

5. Configurar interfase Fast Ethernet F0/0 de Router

VICTORIA#

configure terminal

VICTORIA(config)# interface fastethernet 0/0

VICTORIA(config-if)# ip address 192.168.7.1 255.255.255.224

VICTORIA(config-if)# no shutdown

VICTORIA(config)# interface fastethernet 0/0

VICTORIA(config-if)# ip address 192.168.7.1 255.255.255.224

VICTORIA(config-if)# no shutdown

Bueno; ya que se encuentra configurado

el Router VICTORIA, el Router MTY se configura de la misma manera, claro sin la

ultima configuración del puerto fastethernet 0/0, ya que este puerto solamente

es para conectar nuestra PC, con la cual haremos las sesiones remotas

utilizando SSH.

Teniendo nuestro router VICTORIA y el

Router MTY configurados, ahora configuraremos nuestra PC con las direcciones

dentro del rango especificado e iniciaremos sesion utilizando SSH.

1. Configurando PC

Configurando

la dirección IP de la PC dentro del rango de la dirección 192.168.7.0 con

mascara de red 255.255.255.224 y el default Gateway 192.168.7.1,

configuramos el Default Gateway por que utilizaremos dos routers

para el acceso remoto; por esa razón configuramos el Default Gateway;

si solamente utilizáramos un router no hay necesidad de configurarlo.

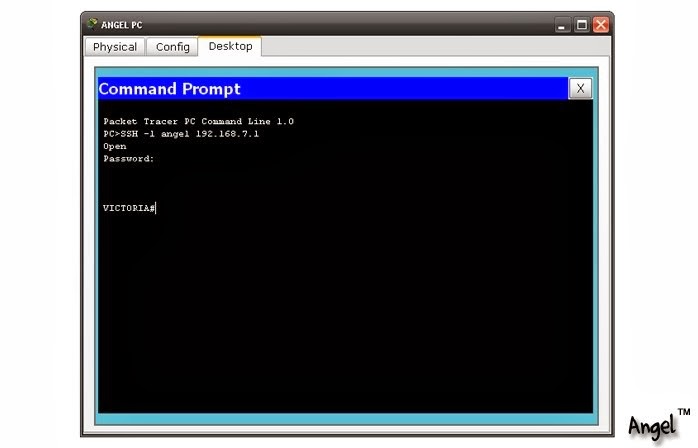

1. Estableciendo sesión SSH en PC

Bueno, ahora vamos a establecer la

sesión SSH en la PC para acceder remotamente al router VICTORIA y al Router

MTY. Solamente entramos a nuestra PC y desde escritorio o “Desktop” entramos a

la línea de comandos o “Command Prompt” y tecleamos la siguiente línea:

PC> SSH -l angel 192.168.7.1

La

dirección 192.168.7.1 es para acceder al router VICTORIA, si

queremos acceder al router MTY escribimos la dirección 192.168.7.254.(Nota: después

del SSH es guion (-) y la letra“L” en minúscula,

seguido del nombre de usuario.)

Inmediatamente

después de eso, nos dirá que el canal se encuentra abierto “Open” y

nos pedirá el password que en este caso, al crear el usuario en el router

tenemos como password “cisco”, así teniendo una sesión remota con el

router mediante SSH.

Para comprobar el funcionamiento de SSH,

están los siguientes comandos:

VICTORIA# show ip ssh

Muestra la versión y datos de

configuración de SSH.

VICTORIA# show ssh

Sirve para mostrar el estado de las

conexiones SSH en el router. Este comando no muestra ningún tipo de

configuración de datos de SSH.

Así

concluye esta práctica con el protocolo SSH, si tienen problemas

para que la PC alcance elrouter MTY y viceversa,

tal vez sea por falta de una ruta estática en el router

MTY, ya que el router no conoce esa ruta con la dirección 192.168.7.0 y por

tal motivo no el router no puede alcanzar esta red.

Por ultimo, esta practica se realizo con

el simulador Packet Tracer 5.2, en un router real, los comandos pueden varían

en algunos aspectos. Pero siendo un simulador de redes, no tiene mucha

diferencia en comparación a la vida real.